Bom pessoal, hoje decidimos trazer para vocês uma ferramenta para encriptar MD5, é muito simples de utilizar, basta você informar a palavra ou número desejado e clicar em encriptar, o resultado será um HASH que é praticamente impossível realizar um decrypt.

O MD5 é um tipo de dispersão criptográfica unidirecional que utiliza 128 bits. A tecnologia foi desenvolvida pela RSA Data Security Inc., e aparece descrita na RFC 1321. Muito utilizado por softwares e diversos protocolos importantes na internet, a criptografia MD5 tem diversas funções e modalidades de aplicação na internet.

Neste post, explicaremos em mais detalhes o que é MD5, para que serve, quais são as aplicações e muitas características desse tipo de criptografia. Além disso, falaremos sobre o criador da tecnologia e quais são os antecessores dessa codificação. Confira tudo isso a seguir e muito mais:

O que é MD5?

A codificação MD5 também é chamada pelo nome de “Message-Digest algorithm 5“. Essa codificação tem a função dispersão criptográfica, que também pode ser chamada de “função hash criptográfica“. Nesse tipo de decodificação, é utilizado 128 bits do tipo unidirecional. Todas essas aplicações e especificações do MD5 são descritos na RFC 1321.

Por ser uma ferramenta de criptografia, o MD5 é utilizado comumente por diversos softwares de computador a partir do protocolo ponto-a-ponto, que é chamado de P2P ou ainda de “Peer-to-Peer” em inglês. Além disso, o MD5 é muito utilizado para criptografar arquivos, mantendo a integridade desses dados, e formar logins confiáveis.

A tecnologia é um desenvolvimento da RSA Data Security Inc, sendo uma criação de Ronald Rivest no ano de 1991. Esse novo método de criptografia foi criado justamente para substituir métodos anteriores, como é o caso do MD4 que apresentava diversos problemas em relação a segurança. Com esta evolução do Message-Digest algorithm 5, a criptografia passou a ser mais segura, e por isso, mais utilizada nas diversas aplicações que exigem essa codificação.

Por ser unidirecional, quando há uma codificação MD5, o texto codificado não pode ser transformado novamente na mensagem codificada. Isso significa que uma vez codificado, o texto não retornará ao original, mesmo que seja a vontade de quem a codificou. Nesse caso, o método de verificação para saber o que há por detrás da codificação é feito com uma comparação entre duas hash, sendo uma da mensagem original e outra da mensagem codificada.

Há ainda uma aplicação muito interessante que foi desenvolvida com a evolução do MD5, que é a verificação de integridade de um determinado arquivo. Através do programa md5sum, o método de codificação MD5 consegue verificar a integridade de um determinado arquivo a partir da criação de uma hash. Neste caso, a aplicação é ainda mais útil no caso de downloads de arquivos muito grandes, onde os programas do tipo P2P constroem o arquivo baixado através de vários pedaços que podem acabar sendo corrompidos.

A autenticação de login também é uma aplicação muito importante para diversos sites e sistemas operacionais, que utilizam a função criptográfica do MD5. Nesse caso, é importante que a ferramenta de codificação não seja observada unicamente como uma criptografia. Até mesmo porque o MD5 não permite que o texto criptografado seja convertido para o texto original. Por trabalhar unicamente com comparação de hash, o MD5 deve ser visto como uma função criptográfica.

Para que serve o MD5?

Como já mencionamos, o MD5 pode ser utilizado por softwares, sistemas operacionais, e diversos protocolos do tipo P2P. A sua maior função é codificar um texto sem a intenção de revertê-lo ao original. Além disso, esse importante método de codificação também é útil para autenticação de login e de integridade de arquivos.

Ou seja, são diversas aplicações e finalidades importantes, onde a codificação é feita apenas de forma unidirecional por meio da criação hash. Por isso, a ferramenta pode ser utilizada amplamente por todas as aplicações que precisem de codificação sem necessidade de reversão do texto codificado.

O MD5 é vulnerável?

De acordo com o Software Engineering Institute, a tecnologia MD5 foi considerada insegura após apresentar diversas falhas de segurança. A aplicação que era uma inovação em relação ao MD4, na verdade se mostrou inviável após algumas falhas em relação a segurança da codificação. Embora o método unidirecional não tenha sido comprometido, a hash criada pelo MD5 foi driblada, o que comprometeu a integridade da codificação.

Esse ocorrido aconteceu em 2012 por meio do malware Flame, onde foi expostas as falhas do MD5 em relação as explorações de campo. Nesse caso, o malware Flame foi capaz de explorar todos os pontos fracos do método MD5 com a intenção de falsificar uma assinatura digital utilizada pela Microsoft. Como o malware conseguiu apenas falsificar, o MD5 não foi julgado como uma codificação que pode ser quebrada. Na verdade, o malware conseguiu apenas driblar os hashes criados pelo MD5, o que tornou o método inviável e impróprio para uso.

O método MD5 de codificação ainda é bastante útil em relação a autenticação e a função criptográfica. No entanto, se o MD5 criar dois prefixos que tenham o mesmo hash, é possível adicionar um sufixo comum a cada um desses dois hashes e assim aumentar o risco de uma colisão entre a criptografia. Nesse caso, o resultado não trata-se de uma quebra da senha original ou uma decodificação dessa senha, mas sim uma falsificação dos dados criptografados.

Hashes criados pelo MD5

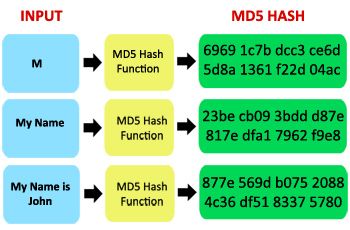

Mesmo com a inviabilidade constatada no método MD5, os hashes criados são completamente inovadores e muito seguros. Isso porque cada hash é totalmente independente. Isso significa que mesmo com uma simples alteração no texto original, a próxima hash criada será totalmente diferente da primeira.

Cada hash do MD5 é composta por 128 bit, que é o mesmo que 16 bytes. A representação da codificação ocorre por meio de uma sequência numérica de 32 algarismos, onde são utilizados os caracteres hexadecimais. Neste caso, a leitura dos hashes são feitas por meio de strings do tipo ASCII com um total de 43 bytes. Confira a seguir um exemplo de codificação MD5:

Texto original: “The quick brown fox jumps over the lazy dog“

Texto codificado: = 9e107d9d372bb6826bd81d3542a419d6

Texto original: “The quick brown fox jumps over the lazy cog“

Texto codificado: = 1055d3e698d289f2af8663725127bd4b

Note que mesmo com uma pequena alteração no texto original (trocou-se a letra “d” pela letra “c” na palavra “dog”), uma nova hash completamente diferente da primeira foi criada.